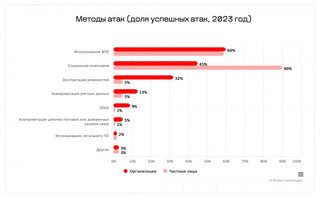

Эксперты Positive Technologies провели исследование и выяснили самые популярные схемы доставки злоумышленниками вредоносного ПО (ВПО) в инфраструктуру компании. По словам ИБ‑компании, в 2023 году использование вредоносного ПО стало самым популярным методом компрометации инфраструктуры, а доля таких атак составила 60%. В рамках исследования специалисты рассказали, что чаще всего злоумышленники используют для атак электронную почту, скрывая полезную нагрузку в файловых архивах.

Эксперты проанализировали поведение вредоносных программ, распространённых на территории России, сопоставили эти действия с техниками MITRE ATT&CK и выделили десять самых популярных. Также ИБ‑специалисты рассказали, что программы злоумышленников часто используют легитимные функции ОС, чтобы провести разведку на скомпрометированном устройстве, выполнить зловредные действия и ослабить защиту.

Как уже говорилось, ИБ‑эксперты выделили 10 распротранённых техник атак:

«Изучение открытых приложений». Атака предполагает получение списка открытых окон приложений ВПО пытается для собора информацию об инструментах защиты и выявления ценных конфиденциальных данных.

«Ослабление защиты». Атака выглядит так: ВПО модифицирует компоненты инфраструктуры жертвы, что позволяет нарушить работу средств безопасности и их механизмов;

«Обход виртуализации или песочницы». В рамках этой атаки, злоумышленник с помощью различных проверок с помощью ВПО определяют, в какой среде оно выполняется. При обнаружении ВПО способно изменить своё поведение, чтобы скрыть вредоносность.

«Изучение процессов». По этой технике, вредоносные программы пытается получить информацию о процессах, запущенных на компьютере или сетевом устройстве. Полученная информация помогает понять, какие программы и приложения используются на компьютерах внутри сети. Получив эти данные, ВПО может выбирать варианты дальнейшего развития атаки, в том числе принимать решение, заражать целевой компьютер полностью или выполнить только определённый список действий, например, для дальнейшего распространения в сети. Для получения данной информации вредоносы могут использовать утилиту tasklist в Windows, запустив её через командную строку (cmd) или оболочку PowerShell, а на устройствах с ОС Mac и Linux — использовать специальные команды. Также ВПО может проверить процессы на сетевых устройствах, например, через команду командной строки (CLI) show processes. В частности, ВПО Brute Ratel C4 может просматривать список всех процессов и находить определённые идентификаторы процессов (PID).

«Изучение конфигурации сети» Атака, при которой ВПО способно искать информацию о конфигурации сети и сетевых настройках, таких как IP‑ и MAC‑адреса компьютеров, к которым оно получило доступ, или о системах на удалённых устройствах. Для этого вредоносы могут использовать различные утилиты администрирования ОС, например, arp, ipconfig/ifconfig, nbtstat и route. Кроме того, ВПО умеют обращаться к интерфейсу командной строки сетевых устройств для получения сведений об их настройках, таких как IP‑адреса настроенных интерфейсов и статические/динамические маршруты. Для этого могут использоваться команды show ip route и show ip interface. Информация, полученная в результате обнаружения сетевой конфигурации системы, может быть использована вредоносами для дальнейших автоматических действий, включая определение доступа внутри целевой сети и планирование следующих шагов. Так, например, ВПО Empire может получать сведения о конфигурации сети, в том числе о DNS‑серверах, публичных IP‑адресах и сетевых прокси‑серверах, используемых хостом.

«Завершение работы или перезагрузка системы». Атака сопровождается выключением или перезагрузкой заражённых компьютеров и сетевых устройств с помощью ВПО, чтобы нарушить доступ или работу этих устройств. Обычно операционные системы предоставляют специальные команды для выполнения таких действий. Иногда эти команды можно использовать даже для удалённого выключения или перезагрузки компьютеров или серверов с помощью интерфейса командной оболочки, а в случае сетевых устройств — через интерфейс командной строки сетевого устройства. Подобные действия могут создать проблемы для легитимных пользователей, лишая их доступа к ресурсам заражённого устройства. Кроме того, выключение или перезагрузка могут в дальнейшем затруднить процесс реагирования на инциденты и восстановления после атаки. Вредоносы могут использовать выключение или перезагрузку системы в сочетании с другими действиями, например удалением данных с диска или блокированием возможности восстановления системы, чтобы быстрее нарушить доступность системы. В качестве примера можно привести вредоносное ПО Shamoon, которое перезагружает заражённую систему после того, как завершает удаление данных;

«Интерпретаторы командной строки и сценариев». Операционные системы (ОС) предоставляют пользователям один или несколько встроенных интерфейсов командной строки. Например, в macOS и дистрибутивах Linux есть Unix shell, а в Windows есть Command shell и PowerShell. Также существуют кросс-платформенные языки программирования, например, Python, и языки, часто используемые в клиентских приложениях, такие как javascript и Visual Basic. Чтобы реализовать эту технику, ВПО может использовать озвученные инструменты для выполнения различных команд и скриптов как способ запуска произвольных действий. Команды и сценарии могут быть встроены в первоначальную полезную нагрузку, которая доставляется жертвам, например, через фишинговые документы, или могут быть частью полезной нагрузки, загружаемой из уже заражённых систем. Также вредоносы могут выполнять команды через интерактивные терминалы и оболочки и использовать различные удалённые сервисы для выполнения команд на удалённых компьютерах. Так, например, ВПО Fox Kitten использует обратную оболочку Perl для связи с C&C-серверами.

«Запланированная задача (задание)». Как и в предыдущей атаке, используются легальные и встроенные инструменты ОС. В ОС есть утилиты для запланированного выполнения программ или сценариев в определённые дату и время. Кроме того, запланировать выполнение задачи можно на удалённой системе при наличии определённых прав доступа (например, через RPC и общий доступ к файлам и принтерам в среде Windows). Чтобы запланировать задачу на удалённой системе, обычно требуется принадлежать к администраторской или другой привилегированной группе на удалённом устройстве. ВПО может использовать функционал планирования задач для выполнения вредоносного кода, например, при старте системы или по определённому расписанию, чтобы обеспечить регулярный запуск вредоносных действий. Кроме того, механизм планирования задач может быть использован для их запуска от имени указанной учётной записи (например, с более высокими привилегиями). Ещё один вариант использования данной технологии — маскировка одноразового выполнения команд под доверенный системный процесс. Так, например, планировщик задач часто используется рекламным ВПО, чтобы усложнить его удаление с заражённого устройства.

«Запросы к реестру». Атака представляет собой обращение ВПО к реестру с целью получения информации о системе, её конфигурации и установленном ПО. Эта информация может помочь злоумышленникам в их дальнейших действиях в сети. На основе полученной информации могут быть приняты решения о дальнейших действиях — например, может ли быть захваченное устройство целевым, стоит ли его заражать или лучше использовать как промежуточный узел для дальнейшего перемещения по сети. В качестве примера использования техники можно привести троян удалённого доступа gh0st RAT, который умеет проверять наличие сервисного ключа в реестре, чтобы определить, был ли он ранее установлен в системе.

«Автозапуск при загрузке или входе в систему». Как и в случае техники «Запланированная задача (задание)», в ОС есть механизмы для автоматического запуска программы при загрузке системы или входе в учётную запись. Эти механизмы могут включать в себя автоматический запуск программ, размещённых в определённых каталогах или указанных в реестре Windows, где хранится информация о настройках ОС. Злоумышленники могут добиться того же эффекта, модифицируя или расширяя функционал ядра ОС. ВПО может внести в список автозагрузки себя или другое ВПО для обеспечения постоянного присутствия в системе. Это может быть сделано, например, путём добавления ссылки на свою программу в реестр Windows или в другие системные каталоги. Кроме того, поскольку некоторые программы, которые запускаются автоматически при загрузке системы или входе в учётную запись, работают с повышенными привилегиями, злоумышленники могут использовать их для повышения привилегий собственного ВПО. Примером использования такой техники может послужить ВПО xCaon, которое после установки на заражённое устройство добавляет запись о себе в раздел реестра, в котором хранится список автозапуска.

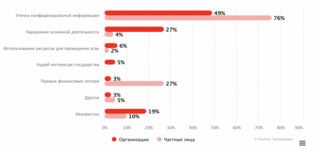

По словам ИБ-спцеиалистов, среди используемых типов ВПО лидирующую позицию занимают программы-шифровальщики. В 2023 году доля атак с их применением составила 57%. За озвученный период в 18% случаев атак стали медицинские учреждения, 14% - организации в сфере науки и образования и в 12% случаев атак были промышленные предприятия. Аналитики Positive Technologies отмечают, что популярность этого типа вредоносных программ в 2023 году выросла с 12% до 23% по сравнению с 2022 годом. Среди семейств шпионского ВПО наиболее распространёнными названы FormBook и Agent Tesla.

Самым распространённым каналом доставки ВПО в системы организаций стала электронная почта. В 2023 году 57% атак начинались именно с фишинговых писем. Для повышения успеха кампаний злоумышленники маскируют послания под легитимные, опираясь на эмоции людей, например, отмечают сообщения как срочные или рассылают уведомления о недошедших письмах, вызывающих любопытство. У одного из клиентов эксперты Positive Technologies обнаружили рассылку писем под видом претензии с требованием возврата средств.

Для доставки полезной нагрузки злоумышленники используют файловые вложения, прикреплённые к сообщениям. На долю таких кампаний приходится 56% инцидентов. В 37% этих инцидентов киберпреступники распространяют вредоносные программы через архивы с расширением .zip .rar, .7z и другие похожие. В 43% атак злоумышленники используют ссылки в теле писем. В таких случаях ВПО загружается автоматически в фоновом режиме. В 1% случаев в письмо вложен QR‑код, позволяющий скрыть зловредные URL‑адреса. Подробнее ознакомиться с исследованием можно тут.

Источник новости: habr.com