Microsoft начала использовать приманки с доступом к Azure, чтобы собирать информацию о киберпреступниках.

Используя собранные данные, компания может составить карту вредоносной инфраструктуры, получить более глубокое представление о сложных фишинговых операциях, повлиять на ход кампаний, идентифицировать киберпреступников и значительно замедлить их работу.

Тактику и ее разрушительное воздействие на фишинговую активность описал на конференции BSides в Эксетере Росс Бевингтон, главный инженер по программному обеспечению безопасности в Microsoft. Он создал «гибридную приманку с высоким уровнем взаимодействия» на теперь уже закрытом code.microsoft.com для сбора информации об угрозах от менее опытных киберпреступников и национальных государственных групп, нацеленных на инфраструктуру компании.

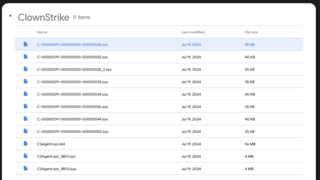

Бевингтон и его команда борются с фишингом, используя среды арендаторов Microsoft в качестве приманок с пользовательскими доменными именами, тысячами учётных записей пользователей, внутренними коммуникациями и обменом файлами.

Помимо отвлечения злоумышленников от реальных сред, приманка также позволяет собирать данные о методах, используемых для взлома систем, которые затем можно применить в законной сети.

Чтобы сделать вовлечение хакеров активным, команда Бевингтона посещает фишинговые сайты, идентифицированные Defender, и вводит учётные данные от арендаторов приманки.

Microsoft заявляет, что ежедневно отслеживает около 25 тысяч фишинговых сайтов, предоставляя около 20% из них учётные данные honeypot; остальные блокируются CAPTCHA или другими механизмами защиты от ботов.

После того, как злоумышленники входят в поддельные аккаунты, что происходит в 5% случаев, включается подробное ведение журнала для отслеживания каждого их действия.

Собранные данные включают IP-адреса, браузеры, местоположение, поведенческие модели, использование VPN или VPS, а также наборов фишинга.

Кроме того, когда злоумышленники пытаются взаимодействовать с поддельными учётными записями в среде, Microsoft максимально замедляет ответы.

В настоящее время технология обмана отнимает у злоумышленника в среднем 30 дней, прежде чем он поймет, что взломал поддельную среду. Всё это время Microsoft собирает данные, которые могут использоваться группами безопасности для создания более сложных профилей и лучшей защиты.

Бевингтон упоминает, что менее 10% IP-адресов, которые собирают таким образом, можно сопоставить с данными в других известных базах угроз.

Источник новости: habr.com