На GitHub замечена фишинговая кампания, которая уже затронула 12 тыс. репозиториев. Злоумышленники при помощи поддельных уведомлений безопасности убеждают пользователей авторизоваться во вредоносном OAuth-приложении, что даёт им полный контроль над учётными записями и кодом жертв.

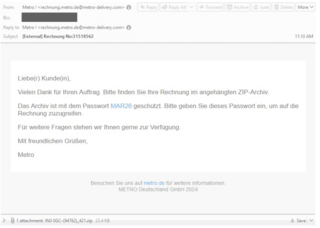

Как сообщает Bleeping Computer, жертвы получают уведомления о «подозрительной попытке входа» с IP-адреса 53.253.117.8, зарегистрированного в Рейкьявике, Исландия. Уведомления предупреждают о необходимости срочной смены пароля, предлагают проверить активные сессии и включить двухфакторную аутентификацию. Однако все ссылки в этих сообщениях ведут на страницу авторизации приложения gitsecurityapp, которое запрашивает множество рискованных разрешений.

Среди них, в частности, полный доступ к публичным и частным репозиториям, управление пользователями, чтение и изменение обсуждений, взаимодействие с организациями, удаление репозиториев и право на изменение GitHub Actions, которое позволяет злоумышленникам внедрять вредоносный код в рабочие процессы пользователей.

Если пользователь авторизуется в приложении, оно сгенерирует OAuth-токен и отправляет жертву на удалённый сервер, предоставляя хакерам контроль над скомпрометированной учётной записью.

Атака началась 16 марта и до сих пор продолжается. Однако, как подчёркивает издание, число заражённых репозиториев постоянно меняется, что свидетельствует об оперативной реакции со стороны GitHub.

Разработчикам, которые могли авторизоваться в приложении и предоставить ему запрашиваемые права, рекомендуется немедленно аннулировать его разрешения через настройки GitHub в разделе «Приложения». Также следует проверить активность в репозиториях, удалить подозрительные GitHub Actions и убедиться в отсутствии новых приватных gist-файлов. В качестве дополнительной меры безопасности рекомендуется сменить пароли и обновить все токены авторизации.

Источник новости: habr.com