Эксперты «Лаборатории Касперского» провели структурный анализ spyware и его компонентов импланте TriangleDB для заражения «Операцией Триангуляция» на iOS

Имплантат TriangleDB включает как минимум четыре различных модуля для записи микрофона, извлечения связки ключей iCloud, кражи данных из баз данных SQLite, используемых различными приложениями, и контроля местоположения жертвы.

Как отмечают исследователи, актор смог реализовать беспрецедентную скрытность, максимально тайно собирая конфиденциальную информацию со скомпрометированных устройств.

Ядро структуры атаки представляет собой бэкдор под названием TriangleDB, который развёртывается после того, как злоумышленники получают root-права на целевом устройстве iOS, используя CVE-2023-32434, RCE-уязвимость ядра.

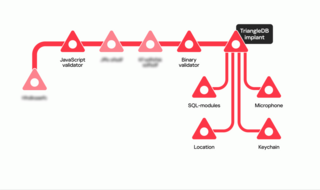

Развёртыванию имплантата предшествуют два этапа валидации, а именно javascript Validator и Binary Validator, которые выполняются для определения того, не связано ли целевое устройство с исследовательской средой.

Отправной точкой цепочки атак является невидимое вложение iMessage, которое получает жертва, запуская цепочку 0-click эксплойтов, предназначенную для скрытного открытия уникального URL, содержащего запутанный javascript, а также зашифрованную полезную нагрузку - валидатор javascript.

Помимо выполнения различных арифметических операций и проверки наличия Media Source API и WebAssembly, он реализует Canvas Fingerprinting, замыкая жёлтый треугольник на розовом фоне с помощью WebGL и вычисляя контрольную сумму.

Информация, собранная на этом этапе, передаётся на удалённый сервер для получения вредоносного ПО следующей стадии - бинарного валидатора, файла Mach-O, непосредственно перед загрузкой TriangleDB.

После запуска он расшифровывает конфигурацию при помощи алгоритма AES. Файл содержит список действий (например, DeleteLogs, DeleteArtifacts), которые должен выполнить валидатор. Причём как для систем iOS, так и для macOS.

После выполнения всех действий валидатор шифрует собранные данные (список процессов, информацию о пользователе и т.д.) и отправляет их на командный сервер, откуда возвращается TriangleDB.

После установления бэкдором связи с C2 и отправки контрольного сигнала, поступают команды на удаление журнала сбоев и файлов базы данных, чтобы скрыть следы цепочки заражения и затруднить возможный анализ.

После удаления логов злоумышленники инициируют ряд команд по периодическому извлечению файлов из каталога private/var/tmp, содержащих информацию о местоположении, связке ключей iCloud, из баз данных SQLite, а также записей с микрофона.

Примечательной особенностью модуля записи с микрофона является его способность приостанавливать запись при включении экрана устройства. А модуль мониторинга местоположения настроен на использование данных GSM для триангуляции местоположения жертвы, когда данные GPS недоступны.

Как отмечают исследователи, злоумышленники показали отличное понимание внутреннего устройства iOS, поскольку в ходе атаки использовались приватные API, что прямо свидетельствует об их кооперации с разработчиками Apple.

По информации экспертов «Лаборатория Касперского», обнаруженные артефакты указывают на то, что операция «Триангуляция» (или её предшественники) была активна как минимум с 2015 года и нацелена не только на iOS, но и на macOS. На момент публикации отчёта специалистами следов заражения «Триангуляцией» на устройствах под управлением macOS обнаружено не было.

В начале июня 2023 года эксперты из «Лаборатории Касперского» раскрыли механизм целевой кибератаки с использованием iPhone, который был задействован для незаметного внедрения шпионского модуля на многие смартфоны Apple. Руководитель компании Евгений Касперский подтвердил в своём блоге факт целевой кибератаки на мобильные устройства на iOS сотрудников компании. Целью атаки было незаметное внедрение шпионского модуля в различные iPhone топ-менеджеров и руководителей среднего звена «Лаборатории Касперского».

Техническое описание атаки Operation Triangulation.

«Лаборатория Касперского» разработала утилиту triangle_check для ПК на операционных системах Windows и Linux, с помощью которой пользователи могут проверить свой iPhone (бэкап системы) на факт заражения вредоносным ПО Operation Triangulation.

В «Лаборатории Касперского» пояснили:

без проверки резервной копии с помощью утилиты выявить взлом iPhone можно, но намного сложнее, так как надо анализировать трафик от смартфона и обладать навыками сетевого специалиста;

какие именно данные передаются вовне, непонятно, так как они зашифрованы с помощью SSL и дополнительно ещё своим алгоритмом;

iOS 15 неуязвима для Operation Triangulation, начиная с версии 15.7.5. Насчёт iOS 16 — пока непонятно, продолжаются исследования эксплойта. В его коде есть заготовки под iOS 16, а на iOS 16.2 некоторые эксплойты перестают работать;

все центры управления атакой находятся на публичных хостингах Amazon или за Cloudflare, никаких языковых указаний в коде не обнаружено;

чтобы обезопасить устройство от заражения, нужно отключить iMessage в настройках или переключиться в Lockdown Mode, установить все последние обновления iOS, убедиться в том, что они установились, и только тогда перезагрузить устройство;

на некоторых устройствах после перезагрузки периодически происходит повторное заражение, если не предпринимать нужных действий по его избежанию;

у компании ещё много компонентов атаки, кода, которые нужно проанализировать. Эксперты продолжают всё это исследовать, описывать, документировать и публиковать информацию.

21 июня 2023 года эксперты «Лаборатории Касперского» в новом отчёте по этому инциденту раскрыли, как атакующие собирали данные с устройств жертв в ходе заражения по схеме «Операция Триангуляция». Для этого злоумышленники использовали шпионский имплант под названием TriangleDB. Это вредоносное ПО предоставляет третьим лицам возможности скрытого наблюдения за iPhone и работает исключительно в памяти устройства. Все следы его работы удаляются при перезагрузке устройства.

Имплант TriangleDB внедряется после успешной эксплуатации уязвимости ядра системы на базе на iOS для получения привилегий суперпользователя на iPhone. Если жертва перезагружает смартфон, то злоумышленники заново точечно заражают определённую систему, отправив новый iMessage с вредоносным вложением. Если перезагрузка не произойдёт, то имплант автоматически удалится через 30 дней, если злоумышленники не продлят этот срок в рамках проведения своей атаки.

В конце июля Apple выпустила iOS 16.6, а также iPadOS 16.6, macOS Ventura 13.5, где исправлено несколько критических уязвимостей, включая CVE-2023-38606, которая была найдена специалистами «Лаборатории Касперского». По словам Бориса Ларина из Kaspersky GReAT, одного из исследователей, обнаруживших проблему, CVE-2023-38606 использовалась в рамках хакерской кампании «Операция Триангуляция».

Источник новости: habr.com