Хакерская группировка Black Basta обновила свои атаки с использованием социальной инженерии, выдавая себя за службу поддержки через Microsoft Teams для проведения кибератак. Группа действует с апреля 2022 года, она уже успела взломать более десяти компаний по всему миру.

Black Basta появилась в результате разделения другой хакерской группировки Conti, которая ответственна за серию утечек данных. Члены Black Basta взламывают сети, используя различные методы, включая уязвимости, партнёрство с вредоносными ботнетами и социальную инженерию.

Весной этого года Rapid7 и ReliaQuest предупредили о новой кампании социальной инженерии Black Basta, в рамках которой электронная почта целевых сотрудников ряда компаний была заполнена тысячами писем. Подобные сообщения не были вредоносными, но верифицировали электронную почту.

Затем злоумышленники звонили сотруднику, выдавая себя за службу поддержки компании, чтобы помочь решить проблемы со спамом. Потом преступники обманом заставляли жертву установить софт для удалённого доступа к рабочему столу AnyDesk или Windows Quick Assist.

После этого злоумышленники запускали скрипт, который устанавливал ScreenConnect, NetSupport Manager и Cobalt Strike, обеспечивая постоянный удалённый доступ к корпоративному устройству пострадавшего. Когда преступники получали доступ к корпоративной сети, они могли похищать данные и внедрять программы-вымогатели.

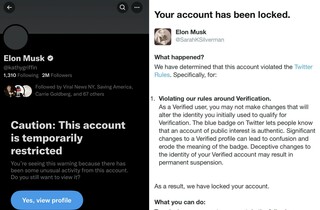

В последнем отчёте исследователи ReliaQuest сообщили, что в октябре Black Basta изменила тактику, перейдя на использование Microsoft Teams. Как и ранее, они проводили спам-атаки, но вместо того, чтобы звонить по телефону, теперь злоумышленники начали связываться с сотрудниками через Microsoft Teams, выдавая себя за службу поддержки компании-работодателя.

Black Basta создаёт учётные записи под именами клиентов Entra ID, которые называются так, чтобы выглядеть как служба поддержки:securityadminhelper.onmicrosoft[.]com supportserviceadmin.onmicrosoft[.]com supportadministrator.onmicrosoft[.]com cybersecurityadmin.onmicrosoft[.]com

ReliaQuest также сообщила, что исследователи видели, как злоумышленники отправляли QR-коды, ведущие на домены типа qr-s1[.]com. Однако в ИБ-компании не смогли определить, для чего используются эти QR-коды. По данным ReliaQuest, внешние пользователи Microsoft Teams находятся в России, а данные о часовом поясе обычно соответствуют Москве.

Источник новости: habr.com