В микрочипе ESP32 от китайского производителя Espressif, который используется более чем в миллиарде устройств, нашли недокументированный бэкдор. Он может применяться для атак.

Недокументированные команды позволяют подделывать доверенные устройства, получать несанкционированный доступ к данным, переходить на другие устройства в сети и потенциально устанавливать долгосрочное сохранение.

Бэкдор обнаружили испанские исследователи Мигель Тараско Акунья и Антонио Васкес Бланко из Tarlogic Security, которые представили свои выводы на RootedCON в Мадриде.

«Tarlogic Security обнаружила бэкдор в ESP32, микроконтроллере, который обеспечивает подключение по WiFi и Bluetooth и присутствует в миллионах массовых устройств IoT. Использование этого бэкдора позволит злоумышленникам проводить атаки под видом имперсонации и навсегда заражать чувствительные устройства, такие как мобильные телефоны, компьютеры, интеллектуальные замки или медицинское оборудование, обходя средства контроля аудита кода», — говорится в сообщении компании.

Исследователи предупредили, что ESP32 считается одним из наиболее широко используемых в мире чипов для подключения Wi-Fi + Bluetooth в устройствах IoT. В своей презентации на RootedCON они объяснили, что интерес к исследованиям безопасности Bluetooth снизился, но не потому, что протокол или его реализация стали более безопасными. Большинство атак, выявленных в прошлом году, не имели рабочих инструментов, не работали с общим оборудованием и использовали устаревшие или неподдерживаемые инструменты, в значительной степени несовместимые с современными системами.

Tarlogic разработала новый драйвер USB Bluetooth на основе C, который является аппаратно-независимым и кроссплатформенным, обеспечивая прямой доступ к оборудованию без использования API, специфичных для ОС.

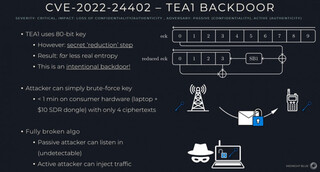

С помощью нового инструмента, который обеспечивает прямой доступ к трафику Bluetooth, Tarlogic обнаружила скрытые команды поставщика (код операции 0x3F) в прошивке ESP32, которые позволяют осуществлять низкоуровневый контроль над функциями Bluetooth. Всего исследователи выявили 29 недокументированных команд, которые можно использовать для манипуляции памятью (чтение/запись ОЗУ и флэш-памяти), подмены MAC-адресов и внедрения пакетов LMP/LLCP.

Риски, возникающие из-за этих команд, включают вредоносные реализации на уровне OEM и атаки на цепочку поставок.

В зависимости от того, как стеки Bluetooth обрабатывают команды HCI на устройстве, удалённая эксплуатация бэкдора возможна через вредоносную прошивку или мошеннические соединения Bluetooth.

Это особенно актуально, если злоумышленник уже имеет root-доступ, внедрил вредоносное ПО или запустил вредоносное обновление на устройстве, которое открывает низкоуровневый доступ. Однако в целом физический доступ к интерфейсу USB или UART устройства представляется более рискованным и более реалистичным сценарием атаки.

«В контексте, когда можно скомпрометировать устройство IoT с ESP32, вы сможете скрыть APT внутри памяти ESP и выполнять атаки Bluetooth (или Wi-Fi) против других устройств, одновременно управляя взломанным через Wi-Fi/Bluetooth», — объяснили исследователи.

Источник новости: habr.com