Группировка Shedding Zmiy начала использовать новое вредоносное программное обеспечение (ВПО) Puma для атак на российские организации. Цель этого ВПО — перехват управления атакованной системой. Из‑за сложных механизмов заражения присутствие Puma в инфраструктуре практически невозможно обнаружить. Первую атаку с его применением эксперты центра исследования киберугроз Solar 4RAYS ГК «Солар» зафиксировали в конце 2024 года при расследовании инцидента в одной из российских IT‑компаний. Злоумышленники находились в её сети около 1,5 лет.

Shedding Zmiy описана специалисты Solar 4RAYS в начале 2024 года. По итогам 2024 года на действия этой группы пришлось 34% всех расследований центра. Группировка специализируется на шпионаже и атаках, направленных на разрушение инфраструктуры. Shedding Zmiy регулярно меняет свои тактики и инструменты, что отражает её название (shedding — сбрасывающий кожу). О том, как была обнаружена группировка, информационной службе Хабра рассказали специалисты «Солара» в отдельном интервью.

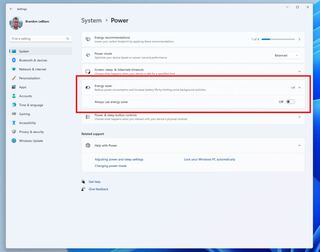

Расследование инцидента началось после того, как служба безопасности компании обнаружила подозрительные подключения к внешним серверам. В результате анализа были выявлены признаки работы вредоносного ПО, связанного с инфраструктурой Shedding Zmiy. К работе привлекли экспертов Solar 4RAYS.

В сети жертвы нашли 10 руткитов Puma разных версий и другие вредоносные инструменты Shedding Zmiy, в том числе gsocket и Bulldog Backdoor. Эти средства обеспечивали полный контроль над инфраструктурой компании.

Puma — это руткит для Linux, написанный на языке C. ВПО загружается в ядро системы, перехватывает функции и системные вызовы, а затем запускает Pumatsune. Руткит скрывает загруженные модули, активность вредоносных процессов и может похищать пароли, ключи и другую конфиденциальную информацию.

Наибольшую угрозу представляет связка руткита Puma с модулем Pumatsune. Первый скрывает присутствие вредоносного кода в системе, второй предоставляет удалённый доступ к заражённому устройству. Ранее Puma не фиксировался экспертами в известных атаках.

Эксперт центра Solar 4RAYS Константин Исаков отметил, что Shedding Zmiy меняет поведение в зависимости от целей. В описанном случае злоумышленники занимались кибершпионажем, находясь в инфраструктуре более 1,5 лет. Если цель не представляет интереса, группа может сменить тактику и уничтожить инфраструктуру. По словам Исакова, широкая функциональность руткитов позволяет скрытно устанавливать дополнительные вредоносные компоненты.

Источник новости: habr.com