Отчет Google за 2022 год выявляет проблему с n-day уязвимостями в Android. Запоздалое внедрение патчей делает их почти такими же опасными, как уязвимости «нулевого дня», а количество 0-day уязвимостей снижается.

Компания Google опубликовала ежегодный отчет об уязвимостях нулевого дня, в котором представлена статистика эксплуатации проблем безопасности в реальных атаках за 2022 год. В отчете подчеркивается давняя проблема платформы Android, из-за которой эксплуатации обнаруженных уязвимостей возможна в течении длительных периодов времени.

В результате для злоумышленников давние проблемы безопасности представляют такую же ценность как и только что обнаруженные уязвимости нулевого дня.

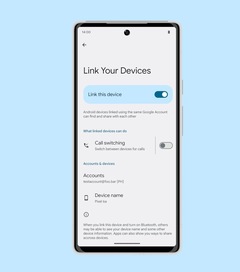

Проблема обусловлена сложностью экосистемы Android, включающей в себя несколько этапов взаимодействия между вышестоящим звеном (Google) и нижестоящим звеном (производители телефонов), значительным расхождением в интервалах между обновлениями безопасности для различных моделей устройств, короткими сроками поддержки, путаницей в ответственности и другими проблемами.

Уязвимость нулевого дня — это дефект ПО, информация о котором становится общедоступной до того, как о ней узнает производитель и выпустит исправление. Другой термин n-day обозначает уязвимость, которая была обнародована n дней назад.

Например, если ошибка в Android была раскрыта до того, как о ней был проинформирован Google, то она называется угрозой нулевого дня. Однако после того, как Google узнает о ней, она становится n-day угрозой, причем n означает количество дней, прошедших с момента ее публичного обнаружения.

Google предупреждает, что злоумышленники могут использовать n-day уязвимости для атак на непропатченные устройства в течение нескольких месяцев после обнаружения. Они используют известные методы эксплуатации или разрабатывают свои собственные методы, несмотря на то, что исправление уже выпущено Google или другим производителем.

Причиной этого являются временные разрывы при развертывании патчей, когда Google или другой производитель исправляет ошибку, а производителю устройства требуется несколько месяцев, чтобы внедрить ее в свою версию Android.

В отчете Google поясняется:

Высокая эффективность n-day уязвимостей

В 2022 году в Android появилось множество проблем подобного рода, в частности, CVE-2022-38181 - уязвимость в графическом процессоре ARM Mali. Об этой уязвимости было сообщено команде безопасности Android в июле 2022 года, она была признана «не подлежащей исправлению», затем была все же исправлена компанией ARM в октябре 2022 года и, наконец, включена в обновление безопасности Android, выпущенное в апреле 2023 года.

В ноябре 2022 года, через месяц после того, как ARM выпустила исправление, была обнаружена возможность эксплуатации этой уязвимости в реальных атаках.

Эксплуатация продолжалась вплоть до апреля 2023 года, когда в обновлении безопасности Android было добавлено исправление. К этому моменту прошло целых шесть месяцев после того, как ARM устранила проблему безопасности.

Атаки с эксплойтами этих уязвимостей обнаружены в декабре 2022 года в рамках цепочки атак, заражавших Android-устройства Samsung шпионским ПО.

Компания Samsung выпустила обновление безопасности для CVE-2022-22706 только в мае 2023 года. Более того, исправление было включено в обновление безопасности для Android в июне 2023 года, т.е. спустя 17 месяцев после того, как оно было исправлено ARM.

Даже после выпуска обновления безопасности Android производителям устройств требуется до трех месяцев, чтобы сделать исправления доступными для поддерживаемых моделей, что дает злоумышленникам еще одно окно возможностей для эксплуатации конкретных устройств.

Такой разрыв между патчами фактически делает n-day уязвимости такими же ценными, как и уязвимости нулевого дня. Кто-то считает, что n-day более полезны, чем 0-day, поскольку технические подробности уже опубликованы, возможно, с эксплойтами proof-of-concept (PoC), что облегчает злоумышленникам их использование.

Есть в отчете Google и положительные моменты. Сводка активности за 2022 год показывает, что количество уязвимостей «нулевого дня» снизилось по сравнению с 2021 годом и составило 41 единицу, причем наиболее значительное снижение было зафиксировано в категории браузеров, где в прошлом году было обнаружено 15 уязвимостей (в 2021 году их было 26).

Еще один примечательный факт: более 40% уязвимостей «нулевого дня», обнаруженных в 2022 году, являются вариантами уже зарегистрированных ранее проблем безопасности, поскольку обойти исправления известных уязвимостей обычно проще, чем найти новую уязвимость нулевого дня.

Источник новости: www.playground.ru