В GitHub подтвердили, что злоумышленники используют лазейку в платформе для распространения вредоносного ПО с помощью URL-адресов, связанных с репозиторием Microsoft. Аналогичный способ может применяться в любом общедоступном репозитории на GitHub.bleepingcomputer.com

Ранее в McAfee опубликовали отчёт о новом загрузчике вредоносного ПО LUA, распространяемом через законный репозиторий Microsoft GitHub менеджера библиотек C++ для Windows, Linux и MacOS, известного как vcpkg. Исследователи привели примеры таких URL-адресов установщиков вредоносного ПО, ссылки на которые отсутствуют в исходном коде проекта:

https://github[.]com/microsoft/vcpkg/files/14125503/Cheat.Lab.2.7.2.zip,

https://github[.]com/microsoft/STL/files/14432565/Cheater.Pro.1.6.0.zip.

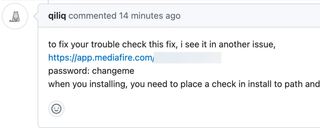

В BleepingComputer обнаружил, что файлы не являются частью vcpkg, а были загружены как часть комментария, оставленного к коммиту или описывающего проблему в проекте.

Оставляя комментарий, пользователь GitHub может прикрепить файл, который будет загружен в CDN GitHub и связан с соответствующим проектом, используя уникальный URL-адрес в следующем формате: 'https://www.github.com/{project_user}/{ repo_name}/files/{file_id}/{file_name}.'bleepingcomputer.com

Вместо создания URL-адреса после публикации комментария GitHub автоматически генерирует ссылку для скачивания. Это позволяет злоумышленникам прикреплять вредоносное ПО к любому репозиторию без ведома владельцев. Даже если оставить комментарий в черновике или удалить его после публикации, то файлы сохраняются в CDN GitHub, а URL-адреса загрузки продолжают работать вечно. Поскольку URL-адрес файла содержит имя репозитория, в котором он был создан, то он выглядит как заслуживающий доверия.

Например, злоумышленник может загрузить исполняемый файл вредоносного ПО в репозиторий установщика драйверов Nvidia, который выдает себя за новый драйвер, исправляющий проблемы в популярной игре. Или же он может загрузить файл в комментарии к исходному коду Google Chromium и представить его как новую тестовую версию браузера.

Даже если владелец репозитория узнает о распространении вредоносного ПО, то у него нет никаких инструментов, чтобы удалить эти файлы. Компании могут временно отключить комментарии, но только на срок не более шести месяцев за раз. Однако эта мера может существенно повлиять на развитие проекта.

В BleepingComputer смогли найти только ещё один репозиторий, httprouter, который использовался для распространения вредоносного ПО таким же способом.

Сергей Франкофф из службы автоматического анализа вредоносного ПО UNPACME ранее уже рассказал об этой ошибке, заявив, что злоумышленники активно злоупотребляли ею. Он сообщил BleepingComputer, что в марте обнаружилась аналогичная кампания, в которой используется вредоносная программа-загрузчик LUA под названием SmartLoader, замаскированная под чит-программу Aimmy. SmartLoader обычно устанавливается вместе с другими полезными нагрузками.

Источник новости: habr.com