GitHub используется для распространения вредоносного инфостилера Lumma Stealer. ПО продвигают в качестве поддельных исправлений, размещённых в комментариях к проектам.

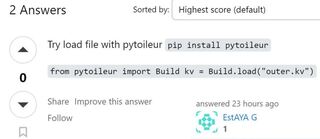

Впервые о кампании сообщил участник библиотеки teloxide rust, который отметил на Reddit, что получил пять разных комментариев в GitHub, которые продвигали вредоносное ПО.

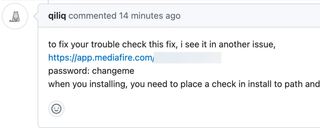

В BleepingComputer обнаружили тысячи похожих комментариев, размещённых в самых разных проектах на GitHub. Пользователям предлагают загрузить защищённый паролем архив с mediafire.com или через URL bit.ly и запустить исполняемый файл в нём. В текущей кампании использовался пароль «changeme».

Специалист Николас Шерлок рассказал, что за три дня было опубликовано более 29 тысяч комментариев, продвигающих эту вредоносную программу. Нажатие на ссылку перенаправляет посетителей на страницу загрузки под названием «fix.zip», которая содержит несколько файлов DLL и исполняемый файл с именем x86_64-w64-ranlib.exe. Запуск исполняемого файла на Any.Run указывает на то, что это вредоносная программа Lumma Stealer.

Lumma Stealer — это продвинутый инфостилер, который при запуске пытается украсть файлы cookie, учётные данные, пароли, данные кредитных карт и историю просмотров из Google Chrome, Microsoft Edge, Mozilla Firefox и других браузеров Chromium. Вредоносная программа также может красть криптовалютные кошельки, закрытые ключи и текстовые файлы с именами, такими как seed.txt, pass.txt, ledger.txt, trezor.txt, metamask.txt, bitcoin.txt, words, wallet.txt, *.txt и *.pdf, поскольку они, скорее всего, содержат закрытые криптоключи и пароли. Эти данные собираются в архив и отправляются злоумышленнику.

Хотя сотрудники GitHub удаляют эти комментарии по мере их обнаружения, пользователи уже сообщали о том, что попадались на эту атаку. Тем, кто запустил вредоносную программу, необходимо срочно сменить пароли во всех учётных записях, используя уникальный пароль для каждого сайта, и перенести криптовалюту на новый кошелек.

В прошлом месяце Check Point Research раскрыла похожую кампанию злоумышленников Stargazer Goblin. Они создали вредоносное ПО Distribution-as-a-Service (DaaS) с более чем 3000 поддельных аккаунтов на GitHub для распространения инфостилера.

В апреле сообщалось, что злоумышленники используют в GitHub лазейку для распространения вредоносного ПО с помощью URL-адресов, связанных с репозиторием Microsoft. Вредонос LUA распространялся через законный репозиторий Microsoft GitHub менеджера библиотек C++ для Windows, Linux и MacOS, известного как vcpkg.

Аналогичной проблеме оказался подвержен и GitLab.

Источник новости: habr.com