Эксперты по ИБ обнаружили критическую уязвимость CVE-2024–56334 в npm‑пакете systeminformation, которая позволяет удалённо выполнить код и эскалировать привилегии в атакуемой системе на Windows после подключения к определённому SSID Wi‑Fi, у которого вместо имени задан список специальных команд.

Уязвимость затрагивает функцию getWindowsIEEE8021x в версиях пакета systeminformation 5.23.6 и более поздних. Проблема вызвана недостаточной проверкой данных из поля SSID Wi‑Fi, которые передаются напрямую в командную строку ОС Windows (cmd.exe). Эта проблема позволяет внедрять вредоносные команды в Windows, которые выполняются на высшем уровне привилегий операционной системы.

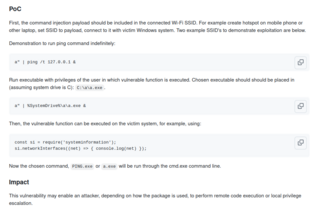

Согласно данным из пояснения экспертов на GitHub, SSID передаётся через команды netsh wlan show interface и cmd.exe /d /s /c netsh wlan show profiles без надлежащей проверки строк. Злоумышленники могут создать специальные имена SSID, содержащие вредоносный код, чтобы получить полный контроль над системой жертвы.

Атакующий может настроить точку доступа с SSID, включающий команды типа a" | ping /t 127.0.0.1 & или a" | %SystemDrive%aa.exe &. Пользователь, подключившийся к такой сети, подвергается риску выполнения вредоносных операций в системе. Потенциальные риски от этого бага включают удалённое выполнение кода, несанкционированный доступ к данным и нарушение работы ОС.

Для устранения уязвимости разработчик пакета systeminformation выпустил обновление 5.23.7, в котором реализована проверка и очистка входных данных SSID. Пользователям этого решения настоятельно рекомендуется обновить свои проекты для предотвращения подобных атак.

Источник новости: habr.com