В архиваторе файлов 7-Zip исправили критическую уязвимость, которая позволяла злоумышленникам обходить функцию безопасности Windows Mark of the Web (MotW) и выполнять код на компьютерах пользователей при извлечении вредоносных файлов из вложенных архивов.

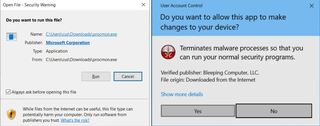

7-Zip добавил поддержку MotW в июне 2022 года, начиная с версии 22.00. С тех пор флаги MotW автоматически добавляются ко всем файлам, извлекаемым из загруженных архивов. Они информируют операционную систему, веб-браузеры и другие приложения о том, что файлы могут быть получены из ненадёжных источников и с ними следует обращаться с осторожностью. В результате при двойном щелчке по опасным файлам, извлечённым с помощью 7-Zip, пользователи получат предупреждение о том, что их открытие или запуск могут привести к потенциально опасному поведению, включая установку вредоносного ПО.

Microsoft Office также проверит наличие флагов MotW, и, если они будут найдены, откроет документы в режиме защищённого просмотра, который автоматически включает режим только для чтения и отключает все макросы.

Однако в рекомендации Trend Micro говорится, что уязвимость безопасности, отслеживаемая как CVE-2025-0411, позволяла злоумышленникам обойти эти предупреждения безопасности и выполнить вредоносный код. «Для эксплуатации этой уязвимости требуется взаимодействие с пользователем, поскольку цель должна посетить вредоносную страницу или открыть вредоносный файл. Конкретный недостаток существует при обработке архивных файлов. При распаковке файлов из созданного архива, который имеет Mark-of-the-Web, 7-Zip не распространяет Mark-of-the-Web на сами извлечённые файлы. Злоумышленник может использовать эту уязвимость для выполнения произвольного кода в контексте текущего пользователя», — сообщили исследователи.

Разработчик 7-Zip Игорь Павлов уже исправил эту уязвимость 30 ноября 2024 года, выпустив 7-Zip 24.09. «7-Zip File Manager не распространял поток Zone.Identifier для извлечённых файлов из вложенных архивов», — пояснил он. Однако, поскольку в 7-Zip нет функции автоматического обновления, многие пользователи, вероятно, всё ещё эксплуатируют уязвимую версию. Им рекомендуют как можно скорее обновить свои архиваторы.

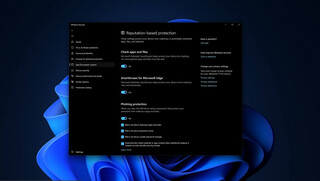

В июне Microsoft также устранила уязвимость обхода безопасности Mark of the Web (CVE-2024-38213). Операторы вредоносного ПО DarkGate эксплуатировали её как уязвимость нулевого дня для обхода защиты SmartScreen и установки софта, замаскированного под установщики для Apple iTunes, NVIDIA, Notion и другого легального программного обеспечения.

А хакерская группа Water Hydra (также известная как DarkCasino) использовала обход MotW (CVE-2024-21412) в атаках, нацеленных на каналы Telegram для торговли акциями и форумы для торговли на рынке Forex с помощью трояна удалённого доступа DarkMe (RAT).

В 2022 году исследователь рассказал об уязвимости CVE-2022-29072 в 7-Zip для Windows. С помощью данной уязвимости локальный пользователь с ограниченными правами мог повысить привилегии в системе до уровня SYSTEM. Ей были подвержены все поддерживаемые версии 7-Zip, включая 21.07.

Источник новости: habr.com

![Microsoft исправила ошибку «Что-то пошло не так» [1001] у пользователей Microsoft 365](https://dimonvideo.ru/files/newsimg/usernews/habr/295676/img_295676_imgr.png)