Исследователи из Binarly раскрыли тип атаки под общим названием LogoFAIL на код прошивок UEFI от различных поставщиков ПК и ноутбуков. Механизм атака использует множественные ошибки в безопасности, которые позволяют устанавливать буткиты через процесс загрузки специально подготовленных картинок (логотипов) в разделе ESP (EFI System Partition) или в не заверенной цифровой подписью части обновления прошивок UEFI.

Согласно пояснению исследователей, проблемы затрагивают библиотеки обработки изображений, используемые для отображения логотипов в ходе загрузки, оказывая таким образом широкое влияние на архитектуры x86 и ARM. Эксперты пояснили, что брендинг с логотипами создал риски безопасности, так как эта часть элемента кода UEFI не защищена и уже несколько лет позволяет выполнять вредоносные полезные нагрузки путём внедрения файлов изображений в системный раздел EFI (ESP).

Использование парсеров изображений для атак на UEFI демонстрировалось в 2009 году. Тогда исследователи Рафал Войчук и Александр Терешкин показали процесс эксплуатации ошибки парсера изображений BMP для заражения BIOS и обеспечения устойчивости вредоносного ПО.

Обнаружение уязвимостей для атаки LogoFAIL началось с небольшого исследовательского проекта по направлениям атак со стороны компонентов анализа изображений в прошивке UEFI. Исследователи из Binarly обнаружили, что злоумышленник может сохранить вредоносное изображение или логотип в системном разделе EFI (ESP), а также в неподписанных разделах обновления прошивки.

Установка вредоносного ПО таким способом обеспечивает его практически незамеченное существование в системе, как это было показано в прошлых атаках с использованием заражённых компонентов UEFI.

Примечательно, что LogoFAIL не влияет на целостность среды выполнения, поскольку нет необходимости изменять загрузчик или прошивку (как при атаках BootHole или BlackLotus).

Эксперты рассказали, что некоторые прошивки UEFI позволяют выводить указанные пользователем логотипы и используют для этого библиотеки разбора изображений, выполняемые на уровне прошивки без сброса привилегий. В отчёте специалистов отмечается, что современные прошивки включают код для разбора форматов BMP, GIF, JPEG, PCX и TGA, в котором присутствуют уязвимости, приводящие к переполнению буфера во время разбора некорректных данных.

Binarly также успешно разработали и продемонстрировали в частном порядке Proof-of-Concept эксплойта, который после перегрузки устройства привёл к созданию произвольного файла в системе.

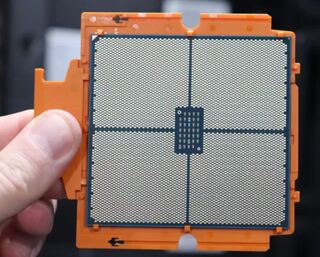

Поскольку атака LogoFAIL не связаны с конкретными микроархитектурами, уязвимости затрагивают чипы различных производителей, которые используют прошивку UEFI в устройствах потребительского и корпоративного уровня.

В Binarly полагают, что в настоящее время потенциально уязвимы многие устройства (ПК и ноутбуки) Intel, Acer, Lenovo и других поставщиков, а также три основных независимых поставщиков спецкода прошивки UEFI: AMI, Insyde и Phoenix. Точные масштабы влияния атаки LogoFAIL пока что не определены.

Полные технические подробности атаки LogoFAIL будут Binarly представлены 6 декабря на конференции по безопасности Black Hat Europe в Лондоне. Согласно презентации LogoFAIL, детали инцидента и техническая информация по этой атаке переданы в Intel, Acer и Lenovo, а также трём основным поставщикам UEFI для выпуска патчей безопасности.

Источник новости: habr.com