Специалисты BI.ZONE представили отчёт о динамике кибератак в России и СНГ за 2024 год. Наибольшее количество атак пришлось на государственные организации (15%), финансовый сектор (13%), а также транспорт и логистику (11%). В то же время злоумышленники стали чаще действовать по идеологическим мотивам и ради кибершпионажа. Информационная служба Хабра присутствовала на представлении итогов.

По данным BI.ZONE, фишинг остается основным методом взлома IT-инфраструктуры, хотя его доля снизилась к концу года. Преступники активно используют легитимные учетные записи, эксплуатируют уязвимости в ПО и распространяют коммерческое вредоносное ПО через русскоязычные форумы и Telegram-каналы.Теймур Хеирхабаров

Директор департамента мониторинга, реагирования и исследования киберугроз BI.ZONE

«Такие изменения во многом связаны со всплеском активности хактивистов, который пришелся на третий квартал 2024 года. В этот период каждая пятая кибератака была нацелена именно на госсектор. То, какие цели атакующие выбирают в качестве приоритетных, неизбежно влияет на их методы, инструменты и подходы. Все эти изменения и ключевые особенности ландшафта угроз отражены в исследовании Threat Zone 2025».

Основные тренды киберугроз 2024 года

Госсектор обогнал ретейл по числу атак. Если в 2023 году ретейл был наиболее атакуемой отраслью (15% атак), то в 2024 году его доля снизилась до 4%. На первое место вышел госсектор (15%), что связано с активностью хактивистов во второй половине года. Финансовый сектор остался на втором месте (13%), а транспорт и логистика сохранили третью позицию (11%).

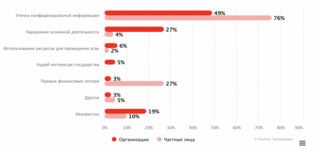

Растет число атак ради шпионажа и идеологических мотивов. Хотя финансовая мотивация остается основной, ее доля снизилась с 76% до 67%. В то же время число атак ради шпионажа выросло до 21% (против 15% в 2023 году). Некоторые группировки не ограничиваются сбором данных, а проводят деструктивные действия в сетях жертв. Число атак хактивистов также увеличилось — с 9% до 12%. Они распространяют украденные данные в даркнете и анализируют их для дальнейших атак. В 2024 году хактивисты активнее координировались между собой, что усложнило их отслеживание.

Фишинг теряет позиции, но становится более изощренным. Доля атак, начинавшихся с фишинговых писем, снизилась с 76% в середине года до 57% к декабрю. Однако преступники стали чаще маскировать рассылки под письма от госорганов. Если в начале года их доля составляла 4%, то к концу — уже 8%. На втором месте среди методов взлома — использование украденных учетных данных (27%). Третье место занимает эксплуатация уязвимостей в общедоступных приложениях (13%).

10 особенностей ландшафта киберугроз

В рамках исследования команда BI.ZONE Threat Intelligence зафиксировала 10 ключевых особенностей ландшафта киберугроз:

1. Использование инфраструктуры подрядчиков

Злоумышленники продолжают атаковать подрядчиков, чтобы получить доступ к IT-инфраструктурам жертв. Компрометации подвергаются как небольшие, так и крупные провайдеры, что позволяет преступникам получить доступ к конфиденциальным данным множества компаний.

2. Применение ПО с русскоязычных теневых ресурсов

Киберпреступники регулярно используют для атак на российские организации вредоносное ПО, распространяемое через русскоязычные теневые форумы и Telegram-каналы. Это позволяет им не тратить ресурсы на разработку собственных инструментов, а сразу применять готовые решения.

3. Эксперименты с фреймворками постэксплуатации

Атакующие активно тестируют новые и малораспространенные фреймворки постэксплуатации. В рамках одной атаки они могут использовать сразу несколько агентов различных фреймворков, что позволяет им надежно закрепляться в скомпрометированной IT-инфраструктуре и усложняет реагирование на инцидент.

4. Фишинг от имени государственных организаций

Все чаще злоумышленники рассылают фишинговые письма, маскируя их под сообщения от госорганов. В таких письмах они создают ощущение срочности, чтобы повысить вероятность того, что жертва откроет вредоносное вложение или перейдет по фальшивой ссылке.

5. Использование средств туннелирования трафика

Преступники активно применяют легитимные инструменты туннелирования трафика, чтобы обходить защитные механизмы и создавать резервные каналы доступа в скомпрометированные системы.

6. Загрузка собственных интерпретаторов команд и сценариев

Хакеры используют как уже установленные в системе интерпретаторы команд (например, PowerShell), так и загружают свои, например Python или NodeJS. Эти инструменты встречаются реже, что затрудняет их обнаружение защитными системами.

7. Деструктивные действия шпионов

Некоторые кибершпионские группировки больше не ограничиваются кражей данных, а совершают деструктивные атаки внутри скомпрометированных IT-инфраструктур, подобно хактивистам или группировкам, требующим выкуп.

8. Публикация данных на теневых ресурсах

Хактивистские группировки продолжают выкладывать украденные конфиденциальные и персональные данные в даркнете. Злоумышленники предварительно анализируют их, чтобы использовать утекшую информацию для атак на другие организации.

9. Коллаборация хактивистов

Преступники, вовлеченные в хактивизм, активно взаимодействуют друг с другом, что расширяет их набор инструментов и методов атак, а также затрудняет их идентификацию. В то же время анализ их совместной активности позволяет специалистам быстрее выявлять взаимосвязанные угрозы.

10. Увеличение размера выкупа за расшифровку

Запрашиваемые суммы выкупа за расшифровку данных продолжают расти и все чаще достигают десятков миллионов рублей. Преступники анализируют финансовую отчётность жертвы, чтобы определить максимально возможную сумму выкупа.

Топ-10 техник злоумышленников

Кроме того, исследователи BI.ZONE рассказали о 10 распространённых техниках хакеров, которые чаще всего используются в атаках на территории России и СНГ.1. Command and scripting interpreter

С помощью интерпретаторов команд и сценариев, например PowerShell и Bash, злоумышленники могут решать задачи на разных этапах жизненного цикла атаки. Самой популярной эту технику делает широкая вариативность процедур, которые можно реализовать с ее помощью.2. Remote services

В большинстве случаев злоумышленники не ограничиваются компрометацией одной системы, а для продвижения используют службы удаленного доступа, например RDP и SSH.3. Obfuscated files or information

Чтобы снизить вероятность обнаружения вредоносных файлов, инструментов и сценариев, злоумышленники нередко прибегают к обфускации, что также может затруднять последующий криминалистический анализ.4. Masquerading

Зачастую атакующие стремятся не привлекать внимание к используемым инструментам и ВПО, маскируя их названия под имена легитимных системных утилит и приложений.5. Indicator removal

Чтобы скрыть вредоносную активность и затруднить последующий криминалистический анализ, злоумышленники удаляют неиспользуемые вредоносные файлы и инструменты, теневые копии, очищают журналы и так далее.6. Phishing

Фишинг не только частая причина взлома корпоративных IT‑инфраструктур, с ним также связано широкое использование легитимных учетных записей. Злоумышленники нередко применяют скомпрометированный аутентификационный материал, полученный благодаря стилерам. Они, в свою очередь, часто распространяются через фишинговые электронные письма.7. OS Credential dumping

Злоумышленники по-прежнему активно извлекают аутентификационный материал с помощью популярных инструментов, например Mimikatz и LaZagne. Часто это открывает широкие возможности для продвижения в скомпрометированных IT-инфраструктурах.8. Application layer protocol

Атакующим необходимо взаимодействовать со скомпрометированной системой. Чаще всего они используют для этого веб‑протоколы, например HTTPS.

9. Impair defenses

Злоумышленники избавляются от следов, которые оставляют их методы и инструменты, и также отключают средства защиты. 10. System information discovery

В большинстве случаев злоумышленникам необходимо получить хотя бы базовую информацию о скомпрометированной системе.

Полную версию отчёта можно скачать тут.

Источник новости: habr.com