Microsoft заблокировала 13 сертификатов для подписи кода. Их использовали китайские хакеры и разработчики для подписи и загрузки вредоносных драйверов режима ядра (Kernel-Mode Drivers) во взломанные системы с помощью инструментов FuckCertVerify и HookSignTool. Предложения сертификатов на сайтах / talosintelligence.com

Инструменты существуют с 2018 и 2019 годов. Они позволяют изменять даты подписи вредоносных драйверов на даты до 29 июля 2015 года. FuckCertVerify ранее использовался также как инструмент для читерства в играх.

В итоге более 100 вредоносных драйверов получили действительные подписи через Windows Hardware Compatibility Program (WHCP).

«Злоумышленники используют несколько инструментов с открытым исходным кодом, которые изменяют дату подписания драйверов режима ядра для загрузки вредоносных и непроверенных драйверов, подписанных сертификатами с истёкшим сроком действия. Это серьёзная угроза, поскольку доступ к ядру обеспечивает полный доступ к системе и, следовательно, полную компрометацию», — заявили исследователи кибербезопасности.

Драйверы режима ядра работают с наивысшим уровнем привилегий в Windows. Они дают злоумышленникам полный доступ к атакуемой системе. При этом драйвер режима ядра может нарушать работу защитных решений или прицельно менять конфигурацию, чтобы избежать обнаружения.Архитектура ядра Windows / talosintelligence.com

С выпуском Windows Vista Microsoft ограничила загрузку драйверов режима ядра в операционную систему. От разработчиков потребовали отправлять свои драйверы на проверку и подписывать их через специальный портал. Однако для работы со старыми приложениями Microsoft ввела исключения, если ПК обновлён с более ранней версии Windows до Windows 10 версии 1607; Secure Boot отключён в BIOS; драйверы подписаны сертификатом end-entity, выпущенным до 29 июля 2015 года, который связан с поддерживаемым удостоверяющим центром с перекрёстной подписью.

Злоупотребления обнаружили эксперты Sophos, Cisco Talos и Trend Micro. по их словам, китайские хакеры запускали драйверы для браузерной малвари, руткитов и игровых читов. Исследователи выяснили, что такой метод начали применять ещё в апреле 2021 года для злоупотребления исключениями в программе Microsoft WHCP и подписания драйверов. Хакеры могли использовать старые и неаннулированные сертификаты для подписи драйверов и последующей загрузки их в Windows с целью повышения привилегий.

Cisco Talos приводит в пример вредоносный драйвер RedDriver, подписанный с помощью HookSignTool. RedDriver — браузерной малвари, которая может перехватывать трафик в Chrome, Edge, Firefox, а также других браузерах.Реализация обхода обнаружения в HookSignTool / talosintelligence.com

FuckCertVerifyTimeValidity работает аналогичным образом. Он использует пакет Microsoft Detours для присоединения к вызову API CertVerifyTimeValidity и устанавливает временную отметку на выбранную дату, но при этом не оставляет артефактов в бинарном файле, который подписывает.talosintelligence.com

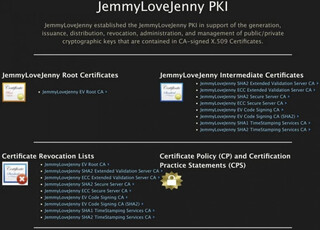

Эксперты выявили в репозиториях на GitHub и на различных китайских форумах множество сертификатов, которые могут использоваться этими инструментами.

Чаще всего использовались 13 сертификатов, в том числе:

Open Source Developer, William Zoltan,

Luca Marcone,

HT Srl,

Beijing JoinHope Image Technology Ltd.,

Shenzhen Luyoudashi Technology Co., Ltd.,

Jiangsu innovation safety assessment Co., Ltd.,

Baoji zhihengtaiye co.,ltd,

Zhuhai liancheng Technology Co., Ltd.,

Fuqing Yuntan Network Tech Co.,Ltd.,

Beijing Chunbai Technology Development Co., Ltd,

绍兴易游网络科技有限公司,

善君 韦,

NHN USA Inc.

В отчёте Sophos говорится, что компания обнаружила более сотни вредоносных драйверов ядра, используемых для прекращения работы защитного ПО, обычно защищенного от user mode программ.

Microsoft уже отозвала связанные с вредоносной активностью сертификаты и заблокировала учётные записи уличённых в их использовании разработчиков.

Одновременно компания обновила отзывной список Windows Driver.STL и начала блокировать проблемы (Microsoft Defender 1.391.3822.0 и новее).

Однако эксперты не считают, что это полностью устраняет риски. Другие сертификаты остаются незащищёнными или уже украдены.

Здесь можно подробнее прочитать о самых опасных драйверах для Windows.

Источник новости: habr.com