Исследователи раскрыли способ получения удалённого управления за 30 секунд ко многим моделям автомобилей KIA (2014-2025 годов выпуска) с помощью только данных с номерного знака и без активной подписки Kia Connect. В настоящее время эта уязвимость закрыта производителем.

Оказалось, что уязвимость в системе передачи данных KIA позволяла злоумышленнику незаметно получить личную информацию, включая имя водителя, номер телефона, адрес электронной почты и физический адрес. Проблема оказалась критична, так как появлялась возможность добавить любого человека в качестве невидимого второго пользователя на автомобиле жертвы без ведома владельца.

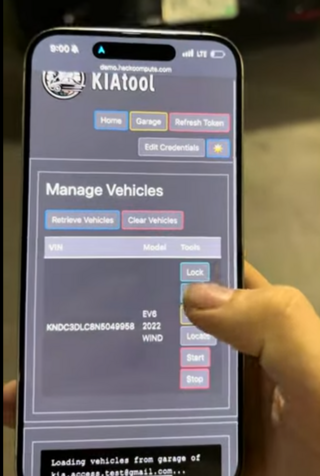

Исследователи создали инструмент для демонстрации уязвимостей под названием KIATool, с помощью которого можно было просто ввести номерной знак автомобиля Kia, а затем выполнять команды на автомобиле примерно через 30 секунд.

Уязвимости были обнаружены в работе веб-сайта owners.kia.com, приложения Kia Connect на iOS и сервиса com.myuvo.link и могли предоставить неавторизированный доступ к выполнению команд «из интернета в автомобиль».

Оказалось, что веб-сайт владельцев KIA и мобильное приложение служили одной и той же цели, но по-разному обрабатывали команды автомобиля. Веб-сайт KIA использовал обратный прокси-сервер для пересылки пользовательских команд на серверную службу api.owners.kia.com, которая фактически отвечала за выполнение команд на транспортном средстве, тогда как мобильное приложение вместо этого обращалось к этому API напрямую. В этом случае у исследователей появилась возможность оправлять свои HTTP-запроса на веб-сайт owners.kia.com, проксируя нужные данные через API на хост api.owners.kia.com, например, для разблокировки дверей машины.

Также оказалось, что сайт KIA позволял выполнить регистрацию и аутентификацию учётной записи дилера без проверки, получить действительный токен доступа, который можно было использовать для вызова API бэкенда от системы дилера.

После получения нужных данных, токенов и выявления списка правильных запросов в API исследовали создали инструмент, с помощью которого злоумышленник мог бы ввести номерной знак автомобиля KIA, получить данные владельца, а затем выполнить определённые команды на транспортном средстве, включая разблокировку дверей и запуск двигателя.

Согласно пояснению исследователей, форма «Номерной знак в VIN» использует сторонний API для преобразования номерного знака KIA в VIN. Далее опция «Захват» выполняет 4-шаговый процесс захвата транспортного средства жертвы с использованием извлечённого VIN из номерного знака, генерируя токен дилера через форму входа, извлекая адрес электронной почты/номер телефона из учётной записи жертвы, понижая статус владельца учётной записи, добавляя себя в качестве основного владельца учётной записи автомобиля. Кнопка «Получить владельца» запускает скрипт по выводу имени, адреса электронной почты и номера телефона владельца машины.

После создания этого инструмента исследователи записали доказательство концепции с использованием заблокированного арендованного автомобиля KIA. Они смогли удалённо получить доступ к машине, заблокировать/разблокировать двери, запустить/остановить двигатель.

Инженеры KIA после получения данных об уязвимостях от исследователей исправили проблемные компоненты и устранили критические ошибки в IT-системах в течение двух месяцев.

Источник новости: habr.com