Исследователи по ИБ из Defiant обнаружили в плагине Really Simple Security (Really Simple SSL) для WordPress критическую уязвимость CVE-2024-10924 (9,8 балла по шкале CVSS), которая потенциально может привести к компрометации 4 млн сайтов.

С помощью плагина Really Simple Security администраторы могут добавлять различные защитные функции, включая настройку SSL, двухфакторную аутентификацию, дополнительную защиту при входе, обнаружение уязвимостей.

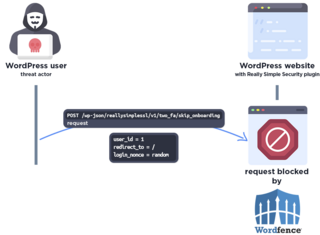

Использую уязвимость CVE-2024-10924, можно выполнить обход аутентификации, который позволяет неавторизованному злоумышленнику войти в систему под видом любого пользователя сайта, включая администратора.

Уязвимость CVE-2024-10924 может быть использована в версиях Really Simple Security от 9.0.0 до 9.1.1.1. Причём проблеме подвержены как бесплатная версия Really Simple Security, так и платные версии плагина Pro и Pro Multisite.

По информации экспертов из Defiant, уязвимость CVE-2024-10924 связана с некорректной обработкой аутентификации пользователей и небезопасной реализации функций, связанных с REST API. В частности, ошибка в коде проекта проявляется, если включена двухфакторная аутентификация 2FA. По умолчанию эта система защиты отключена, но многие администраторы требуют её использования для усиления безопасности.

Оказалось, что функция check_login_and_get_user() верифицирует пользователей, используя параметры user_id и login_nonce. Но в случае если login_nonce недействителен, запрос не отклоняется, и вместо этого вызывается authenticate_and_redirect(), которая аутентифицирует пользователя только на основе user_id. В результате пользователь проходит аутентификацию просто на основе предоставленного ID.

6 ноября исследователи по ИБ уведомили разработчиков Really Simple Security об этой уязвимости. После 12 ноября вышли обновления для бесплатной и Pro версий плагина с патчем против CVE-2024-10924.

Учитывая серьёзность проблемы, разработчики плагина и команда WordPress.org решили принудительно распространить исправленную версию Really Simple Security 9.1.2 среди пользователей. Всем администраторам сайтов, использующих плагин, рекомендуется перейти на безопасную версию этого решения.

Источник новости: habr.com